Ignorar la aplicación de protocolos de autenticación para tus correos electrónicos puede salirte muy caro | EasyDMARC

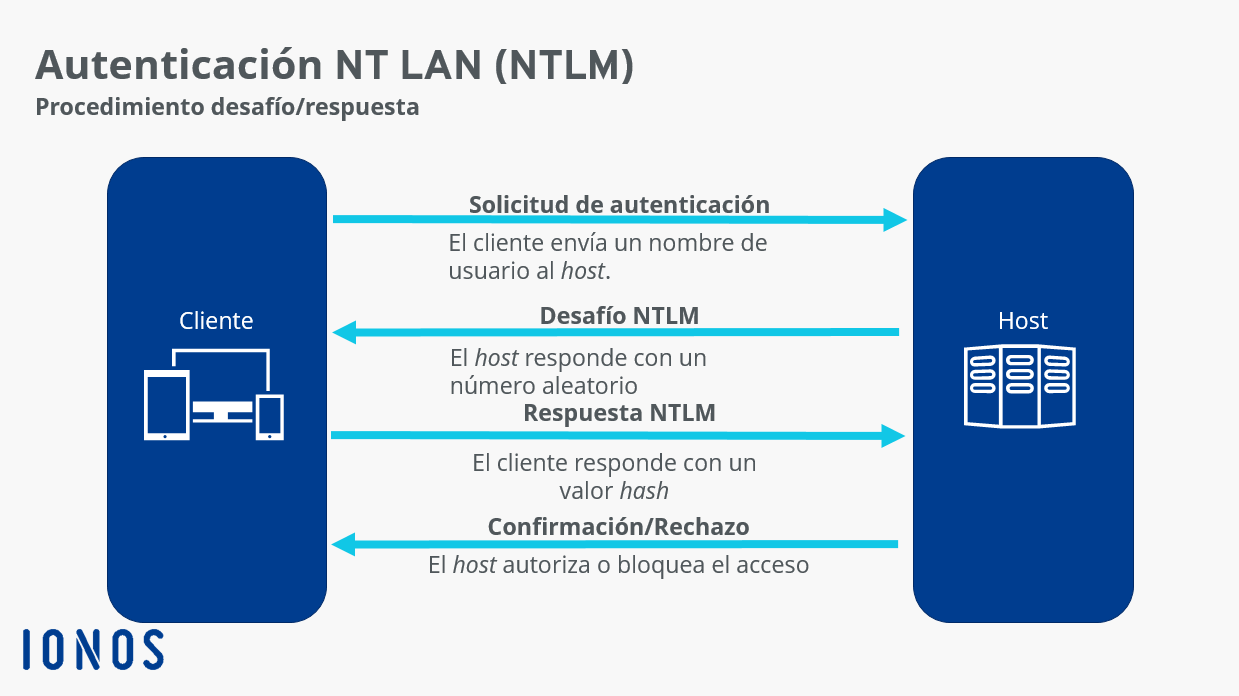

HID Global lanza una solución que fomenta la seguridad informática en las organizaciones por medio de la autenticación segura - Revista Innovación Seguridad

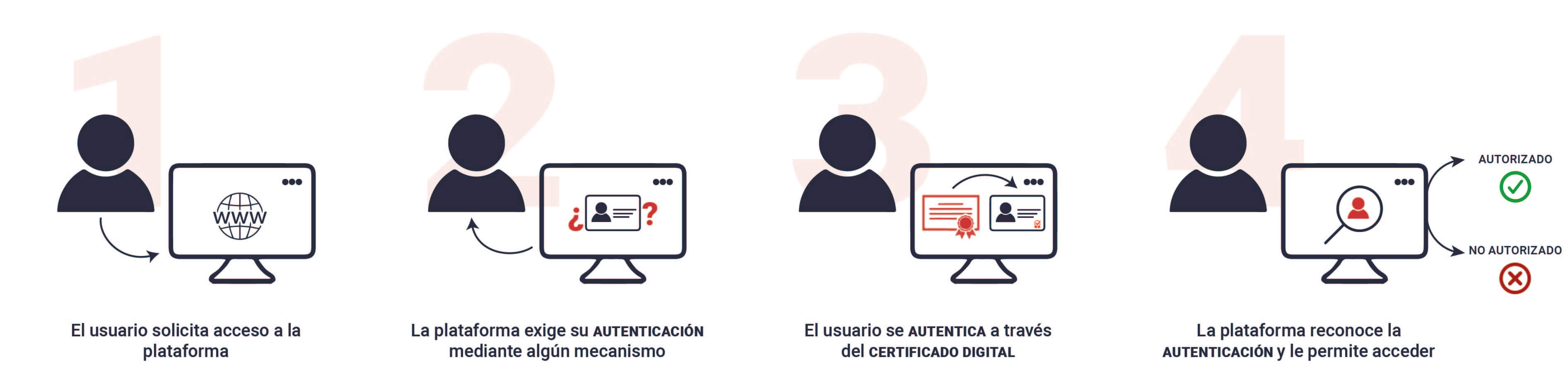

Cuida tus medios de autenticación, Contraseña o firma electrónica, durante la Declaración Anual 2021 de personas físicas | Servicio de Administración Tributaria | Gobierno | gob.mx